Dns spoofing что это

Отравление кэша DNS. Описание технологии, примеры и метод защиты

Несмотря на то, что DNS – один из самых старых протоколов, являющийся основной всего интернета, но до сих пор не использует шифрование и валидацию записей и ответов.

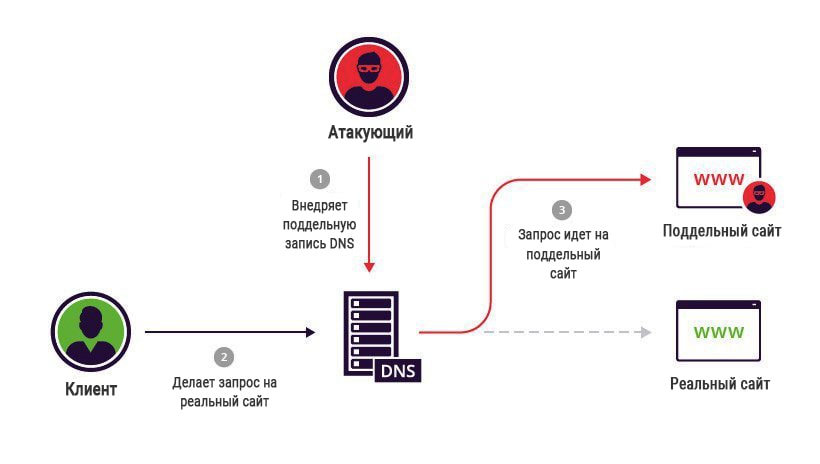

Во время DNS-спуфинга происходит изменение записей на DNS сервере с целью перенаправления трафика. DNS-спуфинг может выполняться через прямую атаку на сервер (о чем мы и поговорим в этой статье) или посредством атаки типа «человек посередине», специально заточенной под DNS-трафик.

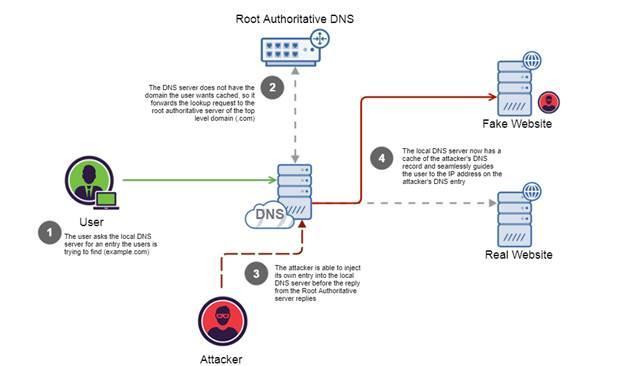

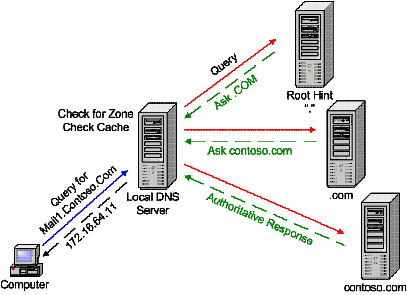

Подмена DNS кэша основана на эксплуатации схемы DNS коммуникации. Когда DNS сервер пытается выполнить поиск в домене, то перенаправляет запрос в корневой уполномоченный сервер и итеративно продвигается по цепочке DNS-серверов пока не достигнет уполномоченного сервера в домене. Поскольку локальный DNS-сервер не знает, какой сервер принадлежит какому домену, и не знает полный путь до каждого уполномоченного сервера, то принимает ответы на свои запросы откуда угодно, пока ответ соответствует запросу и нужному формату.

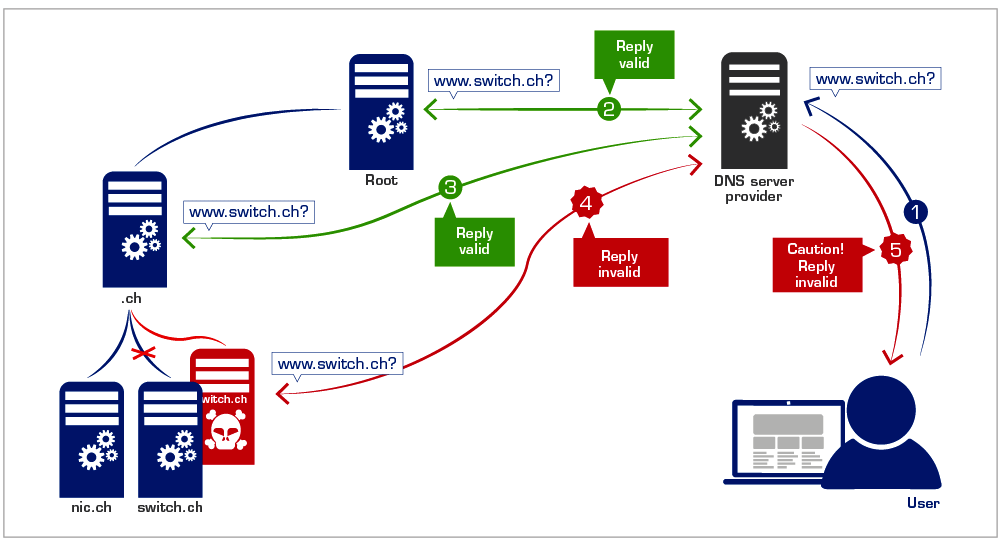

Злоумышленник может эксплуатировать эту схему и подменить ответ актуального уполномоченного DNS-сервера на запрос локального сервера. Таким образом, локальный DNS-сервер будет использовать DNS-записи злоумышленника вместо ответа уполномоченного сервера. Из-за архитектуры DNS локальный сервер не может отличить поддельный ответ от настоящего.

Ситуация усугубляется еще больше, поскольку DNS-сервера кэшируют запросы, отсылаемые между собой, в целях экономии времени на запросы к уполномоченным серверам каждый раз при запросе домена. Здесь возникаете еще одна проблема. Если злоумышленник сможет подменить ответ уполномоченного DNS-сервера, тогда записи, используемые злоумышленником, закэшируются локальным DNS-сервером, и остальным пользователям этого локального сервера будут отдаваться поддельные записи. В итоге все пользователи данного локального сервера будут перенаправляться на сайт злоумышленника.

Рисунок 1: Схема отравления DNS-кэша

Примеры отравления DNS-кэша

Подделка слепого ответа через атаку «дней рождения»

Многие идеи по повышению безопасности DNS связаны с рандомизацией исходного порта, например, кодирование по алгоритму 0x20 XOR или WSEC-DNS в зависимости от ассиметричной доступности компонентов, используемых для аутентификации. Другими словами, эти меры безопасности основываются на неопределенности, а не конфиденциальности при помощи аутентификации или криптографии. Эти техники направлены на защиту от слепых атак, описанных выше. Однако при использовании данных методов DNS остается уязвимым к тривиальным атакам, связанным с компрометированием серверов и сетевыми перехватчиками, для выяснения нужной информации и последующей реализации атак, описанных выше. В этом случае слепое угадывание уже не требуется. Даже в средах, где используются коммутаторы, техники типа ARP poisoning и другие схожие методы могут использоваться для перенаправление всех пакетов в нужное место для выяснения необходимой информации и обхода методов, связанных с рандомизацией и неопределенностью.

Защита от отправления DNS-кэша

DNSSEC

Лучший способ предотвратить отравление кэша DNS-резольвера – внедрить безопасный метод криптографии и аутентификации. Несмотря на то, что DNS – один из самых старых протоколов, являющийся основной всего интернета, но до сих пор не использует шифрование и валидацию записей и ответов.

Решение – внедрить верификацию и аутентификацию под названием DNS Secure или DNSSEC. В этом протоколе создается уникальная криптографическая сигнатура, хранимая вместе с DNS-записями. Впоследствии эта сигнатура используется DNS-резольвером для проверки подлинности ответа и записи. Кроме того, эта схема используется для создания достоверной цепочки от TLD до зоны уполномоченного домена и безопасности преобразования DNS имен.

Несмотря на очевидные преимущества DNSSEC внедряется довольно медленно, и многие не очень популярные TLD до сих пор не внедрили меры безопасности на базе DNSSEC. Главная проблема – сложность установки DNSSEC и необходимость в модернизации оборудования для работы с новым протоколом. Кроме того, вследствие устаревания и утраты актуальности большинства атак, связанных со спуфингом DNS, задача по внедрению DNSSEC не является приоритетной и обычно происходит в тот момент, когда приходит время менять оборудование.

Что такое DNS-заражение или DNS-спуфинг?

DNS-заражение или DNS-спуфинг – это тип кибератак, в которых используются системные уязвимости в DNS-сервере с целью перенаправить трафик с легитимных серверов на поддельные.

Как работает DNS-заражение или DNS-спуфинг

Код для заражения кэша DNS часто встречается в URL-адресах, рассылаемых в спам-сообщениях. В этих сообщениях злоумышленники пытаются напугать пользователей и тем самым вынудить их пройти по прилагаемой ссылке, которая, в свою очередь, заразит их компьютер. Баннеры и изображения как в электронной почте, так и на сомнительных сайтах также могут перенаправлять пользователей на этот код. После заражения компьютеры будут перенаправлять пользователей на поддельные сайты, имитирующие оригинальные веб-страницы, таким образом подвергая их таким рискам как заражение шпионскими программами, кейлогерами или червями.

Риски

DNS-заражение вызывает различные риски, начиная с кражи данных. Сайты банков и популярных интернет-магазинов легко подменяются, что означает, что любой пароль, кредитная карта или личная информация могут быть скомпрометированы. А если подменены сайты провайдеров услуг по обеспечению IT-безопасности, то компьютер пользователя может подвергаться дополнительным рискам, таким как заражение вирусами или троянскими программами, поскольку системы безопасности не будут получать легитимные обновления. Наконец, устранить заражение кэша DNS очень непросто, так как очистка зараженного сервера не избавляет компьютер от проблемы, а очистка компьютеров, подключающихся к скомпрометированному серверу, приведет к их повторному заражению. При необходимости пользователи могут решить проблему, очистив свой DNS-кэш.

Чтобы предотвратить DNS-заражение, пользователям не следует проходить по неизвестным ссылкам и регулярно проверять свой компьютер на наличие вредоносных программ. Всегда делайте это, используя программу, установленную на вашем компьютере, а не онлайн-версию, которая также может быть подменена.

Другие статьи и ссылки на тему «DNS-заражение или DNS-спуфинг»

DNS-спуфинг является результатом уязвимостей, которые позволяют злоумышленникам отправлять поддельные ответы DNS, которые сервер доменных имен (DNS) затем сохраняет в своих кэшах.

Обычно взломанная запись перенаправляет пользователя на фальшивый веб-сайт, который злоумышленники используют для совершения преступных действий, таких как распространение вредоносных программ или кража данных кредитной карты, паролей, финансовых данных и другой конфиденциальной личной информации.

Когда происходит отравление кэша DNS, сервер кэша DNS сохраняет незаконный адрес, предоставленный злоумышленником, а затем выдает его пользователям, запрашивающим подлинный веб-сайт. В большинстве случаев это может выглядеть как подлинный веб-сайт, поэтому посетителям будет сложнее подозревать, что что-то не так.

Влияние отравления DNS-кешем

Отравление кеша DNS, также известное как подмена DNS, обычно трудно обнаружить и может оказать большое негативное влияние, особенно на популярные веб-сайты или веб-приложения с большим количеством посетителей или пользователей. Это представляет большой риск, особенно в отраслях, таких как банковское дело, медицина, интернет-магазины, электронная коммерция и другие.

Например, предположим, что злоумышленникам удастся изменить записи DNS и IP-адреса для Amazon. Затем они укажут его на другой сервер с поддельным IP-адресом, которым злоумышленники управляют или владеют им. Любой, кто пытается получить доступ к подлинному веб-сайту Amazon, будет перенаправлен по неправильному адресу, который может содержать вредоносные программы для кражи конфиденциальной информации.

Помимо веб-сайтов, злоумышленник может вставить поддельный адрес для почтового сервера или других веб-приложений, таких как банковские приложения. Следовательно, они будут перенаправлять всю деловую электронную почту или транзакции на сервер злоумышленника.

Поскольку изменения в DNS регулярно распространяются с одного сервера на другой, отравленный кеш может распространиться на другие DNS-серверы и системы, что приводит к значительному ущербу.

Например, поддельная запись может быстро распространиться на другие машины, такие как DNS-серверы интернет-провайдера, которые затем сохранят ее в своем кэше. Отсюда он распространяется и на оборудование рядом с пользователем, такие как браузеры, мобильные телефоны и маршрутизаторы, которые также будут хранить эту поддельную запись в своих кэшах.

Как работает DNS-спуфинг?

Во время обычной работы запросы DNS обычно хранятся или кэшируются в базе данных, которую пользователи веб-сайтов могут запрашивать в режиме реального времени. Как правило, база данных DNS имеет список имен в Интернете и соответствующих IP-адресов. И это облегчает поиск и доступ к веб-сайтам с использованием имен, а не IP-адресов, что может быть очень сложным и запутанным.

Например, без системы DNS пользователи должны будут помнить строку чисел, которая составляет IP-адреса для всех веб-сайтов, которые они хотят посетить или посетить.

К сожалению, DNS имеет несколько недостатков безопасности, которые злоумышленники могут использовать и вставлять в систему поддельные записи адресов интернет-доменов. Обычно преступники отправляют поддельные ответы на DNS-сервер. Затем сервер отвечает пользователю, который сделал запрос, и в то же время законные серверы будут кэшировать поддельную запись. Как только сервер кэширования DNS сохранит поддельную запись, все последующие запросы на теперь скомпрометированную запись получат адрес для сервера, контролируемого злоумышленником.

Отравление кэша DNS включает вставку поврежденных записей в базу данных кэша сервера имен DNS, и злоумышленники используют разные методы:

Уязвимости DNS, которые используют злоумышленники

Уязвимости безопасности в некоторых веб-приложениях, а также отсутствие надлежащей аутентификации записей DNS позволяют киберпреступникам легко скомпрометировать ответы DNS и остаться незамеченными. Некоторые из этих уязвимостей включают в себя;

Отсутствие проверки и подтверждения

DNS имеет доверительный дизайн, который не требует проверки IP-адреса для подтверждения его подлинности перед отправкой ответа. Поскольку средства распознавания DNS не проверяют данные в кэше, неправильная запись будет оставаться там до тех пор, пока она не будет удалена вручную или не истечет TTL.

Рекурсивная уязвимость DNS-сервера

Когда рекурсивный запрос активен, DNS-сервер получает запрос и выполняет всю работу по поиску правильного адреса и отправке ответа пользователю. Если у него нет записи в кеше, он будет запрашивать другие DNS-серверы от имени клиента, пока не получит адрес и не вернет его пользователю. Включение рекурсивного запроса представляет собой уязвимость безопасности, которую злоумышленники могут использовать для отравления кэша DNS.

Поскольку сервер ищет адрес, он предоставляет злоумышленнику возможность перехватить трафик и предоставить поддельный ответ. Затем рекурсивный DNS-сервер отправит ответ пользователю, сохранив при этом поддельный IP-адрес в кеше.

Отсутствие шифрования

Обычно протокол DNS не зашифрован, и это позволяет злоумышленникам перехватывать его трафик. Кроме того, серверы не проверяют IP-адреса, на которые они направляют трафик, следовательно, они не могут определить, является ли он подлинным.

Как предотвратить отравление кеша DNS?

Мониторинг данных DNS в режиме реального времени может помочь установить наличие необычных шаблонов, действий пользователя или поведения, такого как посещение вредоносных веб-сайтов. И хотя обнаружить заражение DNS-кэша сложно, существует несколько мер безопасности, которые могут предпринять компании и поставщики услуг, чтобы предотвратить это. Некоторые из мер, которые предотвращают отравление DNS-кэша, включают использование DNSSEC, отключение рекурсивных запросов и многое другое.

Выставляйте лимит уровня доверия

Одной из уязвимостей в транзакциях DNS являются доверительные отношения между различными DNS-серверами. Это означает, что серверы не проверяют подлинность получаемых ими записей, что позволяет злоумышленникам даже отправлять поддельные ответы со своих незаконных серверов.

Чтобы злоумышленники не воспользовались этим недостатком, группы безопасности должны ограничить уровень доверительных отношений, которые их DNS-серверы имеют с другими. Конфигурирование DNS-серверов так, чтобы они не полагались на доверительные отношения с другими DNS-серверами, затрудняет киберпреступникам использование их DNS-серверов для компрометации записей на законных серверах.

Используйте протокол DNSSEC

Расширения безопасности системы доменных имен (DNSSEC) используют криптографию с открытым ключом для подписи записей DNS, что добавляет функцию проверки и позволяет системам определять, является ли адрес законным или нет. Это помогает проверять и аутентифицировать запросы и ответы и тем самым предотвращать подделку.

В обычной работе протокол DNSSEC связывает уникальную криптографическую подпись с другой информацией DNS, такой как записи CNAME и A. DNS-распознаватель затем использует эту подпись для проверки подлинности ответа DNS перед отправкой его пользователю.

Подписи безопасности гарантируют, что ответы на запросы, которые получают пользователи, аутентифицируются законным исходным сервером. Хотя DNSSEC может предотвратить заражение кэша DNS, у него есть такие недостатки, как сложное развертывание, раскрытие данных и уязвимость перечисления зон в более ранних версиях.

Используйте последние версии программного обеспечения DNS и BIND (Berkeley Internet Name Domain).

BIND версии 9.5.0 или выше обычно имеет расширенные функции безопасности, такие как криптографически безопасные идентификаторы транзакций и рандомизация портов, что помогает минимизировать заражение кеша DNS. Кроме того, ИТ-отделы должны поддерживать программное обеспечение DNS в актуальном состоянии и гарантировать, что это самая последняя и безопасная версия.

Помимо вышесказанного, ниже приведены другие эффективные средства или методы для предотвращения DNS-спуфинга:

Заключение

Отравление кэша DNS приводит к отвлечению пользователей домена от вредоносных адресов от их предполагаемой цели. Некоторые контролируемые злоумышленниками серверы могут заставить ничего не подозревающих пользователей загружать вредоносные программы или предоставлять пароли, информацию о кредитных картах и другие конфиденциальные личные данные. Чтобы этого не случилось, важно использовать лучшие практики безопасности.

Как хакеры подменяют DNS-запросы с помощью «отравления» кэша

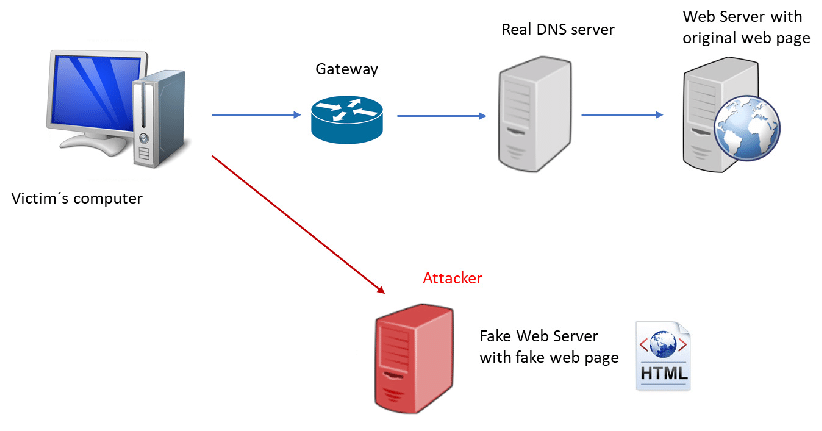

Подмена сервера доменных имен (DNS) — это кибератака, с помощью которой злоумышленник направляет трафик жертвы на вредоносный сайт (вместо легитимного IP-адреса). Злоумышленники используют метод «отравления» кэша DNS для перехвата интернет-трафика и кражи учетных данных или конфиденциальной информации. Отравление кэша DNS и подмена DNS — тождественные понятия, часто используемые как синонимы. Хакер хочет обманом заставить пользователей ввести личные данные на небезопасном сайте. Как ему этого добиться? С помощью отравления кэша DNS. Для этого хакер подменяет или заменяет данные DNS для определенного сайта, а затем перенаправляет жертву на сервер злоумышленника вместо легитимного сервера. Таким образом хакер добивается своей цели, ведь перед ним открываются широкие возможности: он может совершить фишинговую атаку, украсть данные или даже внедрить в систему жертвы вредоносную программу.

Что такое подмена DNS и отравление кэша?

Прежде чем начать разговор об отравлении кэша DNS, сначала давайте вспомним, что такое DNS и кэширование DNS. DNS — это всемирный каталог IP-адресов и доменных имен. Можно сказать, что это своеобразный телефонный справочник интернета. DNS переводит удобные для пользователей адреса, такие как varonis.com, в IP-адреса, например 92.168.1.169, которые используются компьютерами для работы в сети. Кэширование DNS — это система хранения адресов на DNS-серверах по всему миру. Для ускорения обработки ваших DNS-запросов разработчики создали распределенную систему DNS. Каждый сервер хранит список известных ему DNS-записей, который называется кэшем. Если на ближайшем к вам DNS-сервере нужный IP-адрес отсутствует, он запрашивает вышестоящие DNS-серверы до тех пор, пока адрес веб-сайта, на который вы пытаетесь попасть, не будет найден. После этого ваш DNS-сервер сохраняет эту новую запись в вашем кэше, чтобы в следующий раз получить ответ быстрее.

Примеры и последствия отравления кэша DNS

Концепция DNS не приспособлена к специфике современного интернета. Конечно, со временем DNS был усовершенствован, однако сейчас по-прежнему достаточно одного неправильно настроенного DNS-сервера, чтобы миллионы пользователей ощутили на себе последствия. Пример — атака на WikiLeaks, когда злоумышленники с помощью отравления кэша DNS перехватывали трафик, перенаправляя его на собственный клон сайта. Целью этой атаки было увести трафик с WikiLeaks, и она достигла определенного успеха. Отравление кэша DNS весьма непросто обнаружить обычным пользователям. В настоящее время система DNS построена на доверии, и это является ее слабым местом. Люди чересчур сильно доверяют DNS и никогда не проверяют, соответствует ли адрес в их браузере тому, что им в действительности нужно. Злоумышленники же пользуются этой беспечностью и невнимательностью для кражи учетных данных и другой важной информации.

Как работает отравление кэша DNS?

Отравление кэша DNS означает, что на ближайшем к вам DNS-сервере содержится запись, отправляющая вас по неверному адресу, который, как правило, контролируется злоумышленником. Существует ряд методов, которые используют злоумышленники для отравления кэша DNS.

Перехват трафика локальной сети с помощью подмены протокола ARP

Вы удивитесь, насколько уязвимой может быть локальная сеть. Многие администраторы могут пребывать в уверенности, что перекрыли все возможные доступы, но, как известно, дьявол кроется в деталях.

Одна из распространенных проблем — сотрудники, работающие удаленно. Можно ли быть уверенными, что их сеть Wi-Fi защищена? Хакеры могут взломать слабый пароль от сети Wi-Fi за считанные часы.

Еще одна проблема — открытые порты Ethernet, доступные всем желающим в коридорах, вестибюлях и других общественных местах. Просто представьте: посетитель может подключить к своему устройству кабель Ethernet, предназначенный для дисплея в вестибюле. Как хакер может использовать доступ к вашей локальной сети, полученный одним из перечисленных выше способов? Во-первых, он сможет создать фишинговую страницу для сбора учетных данных и другой ценной информации. Затем он может разместить этот сайт либо в локальной сети, либо на удаленном сервере, и для этого ему потребуется всего-навсего одна строка кода на Python. После этого хакер может начать следить за сетью с помощью специальных инструментов, таких как Betterrcap. На этом этапе хакер изучает сеть и производит рекогносцировку, но трафик все еще проходит через маршрутизатор. Затем злоумышленник может совершить подмену протокола разрешения адресов (ARP), чтобы изнутри изменить структуру сети. Протокол ARP используется сетевыми устройствами для связывания MAC-адреса устройства с IP-адресом в сети. Bettercap будет отправлять сообщения, заставляя все устройства в сети считать компьютер хакера маршрутизатором. Благодаря этой уловке хакер сможет перехватывать весь сетевой трафик, проходящий через маршрутизатор. Достигнув перенаправления трафика, злоумышленник может запустить модуль Bettercap для подмены DNS. Этот модуль будет искать любые запросы к целевому домену и отправлять жертве ложные ответы. Ложный ответ содержит IP-адрес компьютера злоумышленника, переправляя все запросы к целевому сайту на фишинговую страницу, созданную хакером. Теперь хакер видит трафик, предназначенный для других устройств в сети, собирает вводимые учетные данные и внедряет вредоносные загрузки.

Если же хакер не может получить доступ к локальной сети, он прибегнет к одной из следующих атак.

Подделка ответов с помощью атаки «дней рождения»

DNS не проверяет подлинность ответов на рекурсивные запросы, поэтому в кэше сохраняется первый ответ. Злоумышленники используют так называемый «парадокс дней рождения», чтобы попытаться предугадать и отправить поддельный ответ запрашивающей стороне. Для предугадывания атака «дней рождения» использует математику и теорию вероятностей. В этом случае злоумышленник пытается угадать идентификатор транзакции вашего DNS-запроса, и в случае успеха поддельная запись DNS попадает к вам раньше легитимного ответа. Успех атаки «дней рождения» не гарантирован, но в конце концов злоумышленник сможет подложить в кэш поддельный ответ. После того как атака увенчается успехом, хакер сможет видеть трафик от поддельной записи DNS до окончания жизненного цикла (TTL) записи DNS.

Эксплойт Каминского

Эксплойт Каминского является разновидностью атаки «дней рождения». Обнаруживший эту уязвимость Дэн Каминский впервые представил ее на конференции BlackHat в 2008 году. Суть эксплойта заключается в том, что сначала хакер отправляет DNS-резолверу запрос для несуществующего домена, например fake.varonis.com. Получив такой запрос, DNS-резолвер перенаправляет его на авторитетный сервер имен, чтобы получить IP-адрес ложного субдомена. На этом этапе злоумышленник перегружает DNS-резолвер огромным количеством поддельных ответов в надежде, что один из этих поддельных ответов совпадет с идентификатором транзакции исходного запроса. В случае успеха хакер подменяет в кэше DNS-сервера IP-адрес, например, как в нашем примере с varonis.com. Резолвер продолжит отвечать всем запрашивающим, что поддельный IP-адрес varonis.com является настоящим, пока не истечет жизненный цикл записи DNS.

Как обнаружить отравление кэша DNS?

Как обнаружить, что кэш DNS отравлен? Для этого нужно следить за вашими DNS-серверами в поисках индикаторов возможной атаки. Однако ни у кого нет вычислительных мощностей, чтобы справиться с такими объемами DNS-запросов. Лучшим решением будет применить к вашему мониторингу DNS аналитику безопасности данных. Это позволит отличить нормальное поведение DNS от атак злоумышленников.

• Внезапное увеличение активности DNS из одного источника в отношении одного домена свидетельствует о потенциальной атаке «дней рождения».

• Увеличение активности DNS из одного источника, который запрашивает у вашего DNS-сервера многочисленные доменные имена без рекурсии, свидетельствует о попытке подобрать запись для последующего отравления.

Помимо мониторинга DNS необходимо также вести мониторинг событий Active Directory и поведения файловой системы, чтобы вовремя обнаружить аномальную активность. А еще лучше будет использовать аналитику для поиска взаимосвязи между всеми тремя векторами. Это позволит получить ценную контекстную информацию для усиления стратегии кибербезопасности.

Способы защиты от отравления кэша DNS

И, наконец, используйте зашифрованные DNS-запросы. Модули безопасности службы доменных имен (DNSSEC) — это протокол DNS, который использует подписанные DNS-запросы для предотвращения их подмены. При использовании DNSSEC, DNS-резолверу необходимо проверить подпись на уполномоченном DNS-сервере, что замедляет весь процесс. Вследствие этого DNSSEC пока не получил широкого распространения.

DNS поверх HTTPS (DoH) и DNS поверх TLS (DoT) являются конкурирующими спецификациями для следующей версии DNS и, в отличие от DNSSEC, предназначены для обеспечения безопасности DNS-запросов без ущерба скорости. Тем не менее эти решения не идеальны, поскольку могут замедлить или полностью сделать невозможным локальный мониторинг и анализ DNS. Важно отметить, что DoH и DoT могут обходить родительский контроль и другие блокировки на уровне DNS, установленные в сети. Несмотря на это, Cloudflare, Quad9 и Google имеют общедоступные DNS-серверы с поддержкой DoT. Многие новые клиенты поддерживают эти современные стандарты, хотя их поддержка и отключена по умолчанию. Вы можете найти более подробную информацию об этом в нашем посте по безопасности DNS.

Подмена DNS заменяет легитимный IP-адрес сайта на IP-адрес компьютера хакера. Обнаружить подмену очень непросто, ведь с точки зрения конечного пользователя он вводит в браузере абсолютно нормальный адрес сайта. Несмотря на это остановить подобную атаку можно. Риски снизить можно, используя мониторинг DNS, например, от Varonis, а также стандарт шифрования DNS поверх TLS (DoT).

Отравление кэша: часто задаваемые вопросы

Ознакомьтесь с распространенными вопросами о подмене DNS и ответами на них.

Отравление кэша DNS и подмена кэша DNS (спуфинг) — это одно и то же?

Да, отравлением кэша и подменой кэша называют один и тот же тип кибератаки.

Как работает отравление кэша DNS?

Отравление кэша обманывает ваш DNS-сервер, сохраняя на нём поддельную запись DNS. После этого трафик перенаправляется на сервер, выбранный хакером, и там осуществляется кража данных.

Какие меры безопасности можно применять для защиты от отравления кэша DNS?

Владельцы сайта могут осуществлять мониторинг и аналитику для выявления подмены DNS. Кроме того, можно обновить DNS-серверы, чтобы использовать модули безопасности службы доменных имен (DNSSEC) или другую систему шифрования, например DNS поверх HTTPS или DNS поверх TLS. Повсеместное использование полного сквозного шифрования, такого как HTTPS, также может предотвратить подмену DNS. Брокеры безопасного облачного доступа (CASB) чрезвычайно полезны для этих целей. Конечные пользователи могут сбросить потенциально подделанный кэш DNS, периодически очищая кэш DNS своего браузера, или после подключения к небезопасной или общедоступной сети. Использование VPN может защитить от подмены DNS в локальной сети. Избегайте подозрительных ссылок. Это поможет избежать риска заражения кэша вашего браузера.

Как проверить, подверглись ли вы атаке с отравлением кэша?

После того как кэш DNS был отравлен, это сложно обнаружить. Куда лучшая тактика — осуществлять мониторинг ваших данных и защищать систему от вредоносных программ, чтобы уберечься от утечек данных в следствие отравления кэша DNS. Посетите нашу интерактивную лабораторию кибератак, чтобы увидеть, как мы используем мониторинг DNS для обнаружения реальных угроз кибербезопасности.

Как работает связь DNS?

Как злоумышленники отравляют кэш DNS?

Способов отравления кэша много, и вот самые распространенные из них: принудить жертву нажать на вредоносную ссылку, использующую встроенный код для изменения кэша DNS в браузере пользователя; взлом локального DNS-сервера с помощью «атаки через посредника». Вышеупомянутая «атака через посредника» использует подмену протокола разрешения адресов (ARP) для перенаправления DNS-запросов на DNS-сервер, контролируемый злоумышленником.

Что такое отравление кэша DNS?

Отравление кэша DNS — это действия по замене записи в базе данных DNS на IP-адрес, ведущий на вредоносный сервер, контролируемый злоумышленником.

Как выполняется подмена DNS?

Хакер выполняет атаку с подменой DNS, получая доступ и изменяя кэш DNS или перенаправляя запросы DNS на свой собственный DNS-сервер.