Dot1q tunnel что это

Dot1q tunnel что это

Q-in-Q, так же это называют dot1q tunneling, это система двойного тегирования вланов. То есть, допустим у нас есть канал на некую техплощадку, на которой подключены клиенты, клиенты должны быть изолированы друг от друга с помощью vlan, но транспорт не позволяет обеспечить нужное количество вланов на каждого клиента, а владельцы транспорта дают один влан и как говорится крутись как хочешь. Вот для таких случаев замечательно подходит dot1q тунелирование, когда внутрь одного влана на входе упаковываются вланы, а на выходе транспорта распаковываются. Остается добавить, что не все виды коммутаторов поддерживают Q-in-Q, среди коммутаторов Cisco поддерживают Q-in-Q 35хх, 37xx, 45xx. Среди продуктов D-Link поддерживает Des-3825, тут Q-in-Q называется Double Vlan. И все коммутаторы производства ExtremeNetworks, они называют эту технологию vMan.

Схема коммутации для создания Q-in-Q будет выглядеть так:

На сервере (он является маршрутизатором для клиентов) терминируются все клиентские вланы(11,12, 13, 14, 15), порт GigabitEthernet 1/0/1 Switch 1, находится в режиме транка, и имеет такую конфигурацию:

Порт GigabitEthernet1/0/2 соенденен со Switch 2 порт GigabitEthernet1/0/1, нужно это для того, что бы отдать пакеты в порт который будет заворачивать весь трафик в Q-in-Q и имеет такую конфигурацию:

Порт Switch2 GigabitEthernet1/0/1 находится в режиме Q-in-Q, то есть все приходящие пакеты инкапсулирует во влан 10, и для всех устройств находящихся далее по цепочке виден только один влан, в нашем случае влан 10. А конфигурация порта GigabitEthernet1/0/1 на втором свитче будет такая:

Теперь все приходящее на этот порт будет упаковываться внутрь 10-го влана и соответственно выходить через порт GigabitEthernet1/0/28, его настройки будут такие:

Далее идет оборудование компании предоставляющей транспорт до нашей техплощадки, на схеме это все оборудование обозначено как некое облако, о содержимом которого мы ничего не знаем, да и знать нам не надо.

На удаленной техплощадке наш влан приходит в порт GigabitEthernet1/0/28 Switch3 с конфигурацией идентичной настроенной на Switch 2 порт GigabitEthernet1/0/28.

Трафик приходит на порт GigabitEthernet1/0/28 Switch3 имеющий двойной тег, то есть Q-in-Qшный, теперь его надо распаковать, соответственно порт GigabitEthernet1/0/1 находится в режиме Q-in-Q. Настройки его такие:

Остался последний свитч Switch4, в который и включаются все клиенты. Со Switch3 он соенденен через порт GigabitEthernet1/0/1 со своей стороны и в GigabitEthernet1/0/1 на Switch3.

Настройки GigabitEthernet1/0/1 на Switch4 такие:

interface GigabitEthernet1/0/1 switchport trunk encapsulation dot1q switchport trunk allowed vlan 11-15 switchport mode trunk speed nonegotiate no cdp enable spanning-tree bpdufilter enable spanning-tree bpduguard enable

А настройки клиентских портов будут, для первого клиента во влан 11, порт GigabitEthernet1/0/2:

второго, подключенного в GigabitEthernet1/0/3, и ходящего по 12 влану, такие:

Ну и так далее, идентично для остальных клиентов.

На этом настройка закончена. Остается только добавить, что схему можно немного упростить физически, построив ее на основе 2 свичей вместо 4-х, для этого необходимо соорудить так называемый Q-in-Q Loop. Об этом я расскажу несколько позднее. И совсем необязательно применять для терминации клиентов равнозначные свитчи, им хватит и свитча попроще, но Q-in-Q прийдется строить все равно на базе как минимум Cisco Catalyst 35xx. Причем функция Q-in-Q в них не документирована, но работает.

> но Q-in-Q прийдется строить все равно на базе

> как минимум Cisco Catalyst 35xx. Причем функция

> Q-in-Q в них не документирована, но работает

By Nickolay, 22.12.2009 @ 10:18

Отличная статья, просто без воды на живом примере — автору респект

У меня под управлением сейчас есть толькл 29XX и 37ХХ, проверить не могу. Поэтому и достоверно ответить не могу. А на предыдущей работе строил на 35-й, только вот на какой модели и с каким IOS не помню.

By Андрей, 30.12.2009 @ 19:35

>>Далее идет оборудование компании предоставляющей транспорт до нашей техплощадки, на схеме это все оборудование обозначено как некое облако, о содержимом которого мы ничего не знаем, да и знать нам не надо.

Тут сомнительно по-моему. Надо понимать что из себя представляет сеть оператора. Через EoMPLS вроде должно работать http://ccie-in-3-months.blogspot.com/2009/05/configuring-8021q-tunnels-over-vlan.html

Еще пишут люди что mtu надо увеличивать на 4 байта.

switch(config)#system mtu 1504

Честно говоря у меня в системе везде jumbo фреймы включены.

Router & dot1Q

Во многих корпоративных сетях имеется больше одной подсети. Это делается из соображений безопасности, т.к. таким образом легче контролировать трафик между несколькими подразделениями, предоставляя только тот доступ, который нужен подразделению. Как можно заметить, роутеры не могут порадовать изобилием свободных портов (в отличие от коммутаторов), поэтому приходится как-то выкручиваться.

Secondary IP

На интерфейс роутера можно назначить больше одного ip адреса, но это является не практичным и не безопасным решением, когда надо разделить ресурсы компании на разные подсети.

Router & dot1Q

dot1Q – это модифицированное название стандарта IEEE 802.1Q (dot в переводе на русский – точка). Этот стандарт определяет работу Virtual LAN (VLAN), в том числе и тегированные фреймы (которые “ходят” через trunk порты).

Router on a stick (Роутер на палочке) – это название топологии сети, где роутер физически подключен к сети только одним линком (проводом), при этом обслуживает несколько подсетей. Топология реализуется благодаря тому, что единственный имеющийся линк является trunk-ом и может различать фреймы из разных vlan, таким образом для каждого vlan создается свой подинтерфейс.

Общая информация

Packet Tracer version: 6.2.0

Рабочий файл: скачать

Тип: Теория и практика

Версия файла: 2.0

Уже получили: 73 пользователей

Получить достижение

Код активации можно получить выполнив практическое задание

Уже получили 77 пользователей

Начальные данные

Все “манипуляции” можно осуществлять только при помощи PC0 (либо с других PC в сети).

В данной практической работе сеть уже спланирована, большая часть настроена (рисунок 3.1). На всем сетевом оборудовании настроен telnet-сервер, пароль – cisco123. VLAN уже распределены по всем портам, согласно схеме, там же представлена вся адресация. Например, на PC0 вы можете видеть “.10”, это означает, что он имеет ip адрес 10.13.1.10. Коммутаторы относятся к подсети 10.13.1.0/28.

Выполнение

Познакомиться с функцией secondary ip

К сожалению, Packet Tracer не поддерживает функцию secondary ip, т.е. практического применения здесь не будет.

Реализовать топологию “Роутер на палочке”. Проверить маршрутизацию

Для того что бы реализовать топологию “Роутер на палочке”, между роутером и коммутаторм должен быть trunk. Выполним соответствующую настройку на коммутаторе, который “смотрит” на r1 интерфейсом Fa0/23. Вся настройка выполняется с PC0.

Теперь коммутатор может отправлять тегированные фреймы в сторону r1. Пришло время настраивать r1.

Обратите внимание, что на интерфейсе Fa0/0 не настроена инкапсуляция, но при этом он относится к vlan 1. Тут надо вспомнить как работает trunk. В каждом trunk можно указать лишь один vlan, который будет ходить без тэга, по умолчанию это vlan 1. Таким образом весь не тегированый трафик попадает на Fa0/0, а тегированный трафик попадает на соответствующий vlan-у subinterface.

Subinterface-ы рассматриваются роутером как отдельные, самостоятельные интерфейсы и не смотря на то что они “виртуальные”, настраиваются они аналогично “физическим” интерфейсам. Важное замечание, если физический интерфейс выключен, то и все subinterface-ы, относящиеся к нему, тоже будут выключены.

Теперь удалим лишний интерфейс который мы создали – FastEthernet0/0.133. Делается это при помощи команды no (это очень “мощная команда”, если вы еще не поняли как она работает, просто пользуйтесь ей чаще, редактируйте конфигурацию и тут же ее удаляйте при помощи no).

Самое время проверить маршрутизацию. Для начала проверим доступность некоторых устройств с r1.

С помощью команды tracert изучим путь, от PC1 до CiscoLearning, рисунок 3.2.

Первым “прыжком” (hop), PC1 указывает r1 (10.21.1.1), а вторым CiscoLearning (10.99.1.2). Очень важно представлять какой путь проходят данные.

02. Dot1q-tunnel

Dot1q-tunnel, также известный как QinQ (802.1Q-in-802.1Q), является расширением стандарта 802.1Q. Его идея заключается в инкапсуляции тега VLAN клиента (тег СVLAN) в тег VLAN поставщика услуг (тег SPVLAN). Имея 2 тэга, трафик передается в сети поставщика услуг, чем обеспечивает L2-канал для пользователя.

Рисунок 20.1- Режим обмена трафиком dot1q-tunnel

Dot1q-tunnel имеет следующие преимущества:

Обеспечивает простой L2-канал для пользователя, требующий небольших ресурсов как со стороны настройки\обслуживания, так и со стороны аппаратных возможностей оборудования.

Расширяет количество доступных к использованию VLAN.

Позволяет пользователям самостоятельно выбирать номер тэга VLAN в не зависимости от тега VLAN в сети Интернет-провайдера.

В данном разделе представлено детальное описание настройки технологии Dot1q-tunnel.

2.2. Конфигурация Dot1q-tunnel

1. Настройка dot1q-tunnel на ethernet-интерфейсе

2. Настройка в TPID (Tag Protocol Identifier)

Настройка dot1q-tunnel на ethernet-интерфейсе

Команда

Описание

no dot1q-tunnel enable

! В режиме конфигурации интерфейса

Включить на интерфейсе функцию dot1q-tunnel

Выключить на интерфейсе функцию dot1q-tunnel

2. Настройка TPID (Tag Protocol Identifier)

Команда

Описание

! В режиме глобальной конфигурации

Настроить TPID глобально

2.3. Пример конфигурации dot1q-tunnel

Сценарий:

Пограничные коммутаторы PE1 и PE2 сети Интернет провайдера передают во VLAN 3 трафик VLAN 200

Необходимо настроить коммутаторы следующим образом:

03. Selective QinQ

3.2 Конфигурация Selective QinQ

1. Настройка соответствия между внутренним и внешним тэгом на порту коммутатора;>

2. Включение Selective QinQ на порту коммутатора.

1. Настройка правил сопоставления внешнего тэга внутреннему;

Команда

Описание

dot1q-tunnel selective s-vlan c-vlan

no dot1q-tunnel selective s-vlan c-vlan

! В режиме конфигурации интерфейса

Применение правила сопоставления внешнего тега внутреннему(внутренним)

Удаление правила сопоставления внешнего тега внутреннему(внутренним)

2. Включение функции Selective QinQ.

Команда

Описание

dot1q-tunnel selective enable

no dot1q-tunnel selective enable

! В режиме конфигурации порта

Включить на интерфейсе функцию dot1q-tunnel selective

Выключить на интерфейсе функцию dot1q-tunnel selective

3.3 Пример применения Selective QinQ

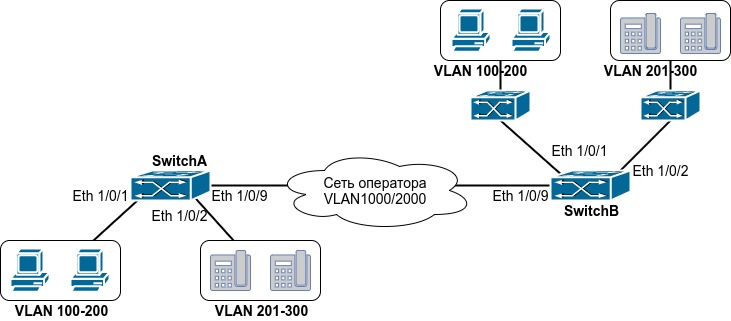

Порт Ethernet 1/0/1 коммутатора “Switch A” предоставляет доступ в публичную сеть пользователям PC, а Ethernet 1/0/2 коммутатора “Switch A” предоставляет доступ в публичную сеть пользователям IP-телефонии. Пользователи PC используют VLAN из диапазона от 100 до 200, а пользователи IP-телефонии используют VLAN из диапазона от 201 до 300. Ethernet 1/0/9 подключен к публичной сети.

Ethernet 1/0/1 и Ethernet 1/0/2 коммутатора “Switch B” предоставляют доступ в публичную сеть для пользователей PC в диапазоне VLAN от 100 до 200, и пользователям IP-телефонии в диапазоне VLAN от 201 до 300 соответственно. Ethernet 1/0/9 подключен к публичной сети.

Публичная сеть пропускает пакеты VLAN 1000 и VLAN 2000.

Selective QinQ включен на портах Ethernet 1/0/1 и Ethernet 1/0/2 коммутатора “Switch A” и коммутатора “Switch B” соответственно. К пакетам во VLAN из диапазона от 100 до 200 добавляется внешний тэг 1000, а к пакетам во VLAN из диапазона от 201 до 300 добавляется внешний тэг 2000.

Настройка может быть разбита на следующие шаги:

# Создать VLAN 1000 и VLAN 2000 на коммутаторе “Switch A”.

# Настроить Ethernet1/0/1 в режим Hybrid и настроить его для снятия тэга при передаче пакета VLAN 1000.

# Настроить правило сопоставления selective QinQ на Ehernet1/0/1 для добавления тэга VLAN 1000 как внешней метки в пакетах с тэгами из диапазона VLAN от 100 до 200.

# Включить selective QinQ на Ethernet1/0/1.

# Настроить порт Ethernet 1/0/2 в режим Hybrid, настроить его для удаления тэга VLAN при приеме пакета с тэгом VLAN 2000.

# Настроить правило сопоставления selective QinQ на Ehernet1/0/2 для добавления тэга VLAN 2000 как внешней метки в пакетах с тэгами из диапазона VLAN от 201 до 300.

# Включить selective QinQ на Ethernet1/0/2.

# Настроить порт Ethernet 1/0/9 в режим Hybrid, настроить его для удаления тэга VLAN при приеме пакета с тэгом VLAN 1000 и VLAN 2000.

После настройки коммутатора “Switch A” пакеты с VLAN из диапазона от 100 до 200 из порта Ethernet1/0/1 будут автоматически тегироваться VLAN 1000 в качестве внешней метки, пакеты с VLAN из диапазона от 200 до 301 из порта Ethernet1/0/1 будут автоматически тегироваться VLAN 2000 в качестве внешней метки.

Конфигурация коммутатора “Switch B” похожа на конфигурацию коммутатора “Switch A” и выглядит следующим образом:

3.4. Решение проблем при настройке Selective QinQ

Функции Selective QinQ и dot1q-tunnel не должны настраиваться одновременно на одном и том же порту.

[FAQ] Базовая настройка QinQ tunneling

В традиционном 802.1Q протоколе необходимо присваивать разные Vlan ID пользователям в разных Vlan. Но на это у нас всего 4094 Vlan. Простой способ решить эту проблему – это использовать QinQ. Технология QinQ добавляет ещё один 802.1Q тег в пакет с 802.1Q тегом. Таким образом, трафик из приватного Vlan прозрачно передается через общедоступную сеть. Этот способ позволяет сократить число использующихся Vlan. Также QinQ позволяет организовать простой Layer 2 VPN для небольшой MAN или LAN сети.

QinQ tunneling на коммутаторах Huawei

Топология

QinQ конфигурация

1. Сначала настроим коммутаторы C, D, E, F. Разрешим передачу пакетов с тегом Vlan 10. На всех коммутаторах будет одинаковая конфигурация.

vlan 10

#

interface GigabitEthernet0/0/1

port link-type trunk

port trunk allow-pass vlan 10

#

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

2. Создадим Vlan 100 и 200 на остальных коммутаторах.

[SwitchA]vlan batch 100 200

[SwitchB]vlan batch 100 200

[ISP]vlan batch 100 200

3. Разрешим передачу 100 и 200 Vlan между коммутаторами сети провайдера.

[SwitchA]interface GigabitEthernet 0/0/3

[SwitchA-GigabitEthernet0/0/3]port link-type trunk

[SwitchA-GigabitEthernet0/0/2]port trunk allow-pass vlan 100 200

[SwitchB]interface GigabitEthernet 0/0/4

[SwitchB-GigabitEthernet0/0/4]port link-type trunk

[SwitchB-GigabitEthernet0/0/4]port trunk allow-pass vlan 100 200

[ISP]interface GigabitEthernet 0/0/3

[ISP-GigabitEthernet0/0/3]port link-type trunk

[ISP-GigabitEthernet0/0/3]port trunk allow-pass vlan 100 200

[ISP]interface GigabitEthernet 0/0/4

[ISP-GigabitEthernet0/0/4]port link-type trunk

[ISP-GigabitEthernet0/0/4]port trunk allow-pass vlan 100 200

4. Настроим интерфейсы коммутаторов A и B направленные в сторону Enteprise_1 и Enterprise_2 с VLAN тегами 100 и 200 соответственно.

[SwitchA]interface GigabitEthernet 0/0/1

[SwitchA-GigabitEthernet0/0/1] port link-type dot1q-tunnel

[SwitchA-GigabitEthernet0/0/1] port default vlan 100

[SwitchA]interface GigabitEthernet 0/0/2

[SwitchA-GigabitEthernet0/0/2] port link-type dot1q-tunnel

[SwitchA-GigabitEthernet0/0/2] port default vlan 200

[SwitchB]interface GigabitEthernet 0/0/1

[SwitchB-GigabitEthernet0/0/1] port link-type dot1q-tunnel

[SwitchB-GigabitEthernet0/0/1] port default vlan 100

[SwitchB]interface GigabitEthernet 0/0/2

[SwitchB-GigabitEthernet0/0/2] port link-type dot1q-tunnel

[SwitchB-GigabitEthernet0/0/2] port default vlan 200

5. Проверим связь между офисами в пределах одной корпоративной сети.

Ping 172.16.1.2: 32 data bytes, Press Ctrl_C to break

From 172.16.1.2: bytes=32 seq=1 ttl=128 time=171 ms

From 172.16.1.2: bytes=32 seq=2 ttl=128 time=219 ms

From 172.16.1.2: bytes=32 seq=3 ttl=128 time=219 ms

From 172.16.1.2: bytes=32 seq=4 ttl=128 time=203 ms

From 172.16.1.2: bytes=32 seq=5 ttl=128 time=235 ms

Ping 172.16.1.12: 32 data bytes, Press Ctrl_C to break

From 172.16.1.12: bytes=32 seq=1 ttl=128 time=172 ms

From 172.16.1.12: bytes=32 seq=2 ttl=128 time=203 ms

From 172.16.1.12: bytes=32 seq=3 ttl=128 time=188 ms

From 172.16.1.12: bytes=32 seq=4 ttl=128 time=235 ms

From 172.16.1.12: bytes=32 seq=5 ttl=128 time=188 ms

Посмотрим внутрь ICMP пакета :

Как видим, внутри пакета 2 VLAN тега, QinQ работает правильно.

6. Также проверим связь между офисами в разных корпоративных сетях.

Ping 172.16.1.11: 32 data bytes, Press Ctrl_C to break

From 172.16.1.1: Destination host unreachable

From 172.16.1.1: Destination host unreachable

From 172.16.1.1: Destination host unreachable

From 172.16.1.1: Destination host unreachable

From 172.16.1.1: Destination host unreachable

У статьи есть другие ресурсы

Требуется войти для загрузки или просмотра. Нет аккаунта? Register