Dst address list mikrotik что это

Dst address list mikrotik что это

Когда настраивается маршрутизатор, который отвечает за доступ к сети для нескольких человек, то достаточно прописать правила для конкретных адресов в firewall filter rules и на этом успокоится, но когда ip, которым нужно прописать доступ, не один десяток?

Для решения проблемы управления большим количеством ip адресов в MiktoTik Router OS есть механизм сознания списков адресов и объединения их в группы. Дальше составления правил для firewall-а идет на основании этих групп. Адреса можно добавлять как в ручную, так и динамически с помощью правил.

Рассмотрим ручное добавление адресов:

Перейдем в раздел address-list.

/ip firewall address-list

Для дальнейших примеров будем использовать описанную ранее конфигурацию сети.

Сразу видно, что адреса можно разделить на три группы доступа:

USER (192.168.0.20, 192.168.0.21, 192.168.0.22)

Группа создается простым упоминанием о ней. Добавим адрес 192.168.0.2 в группу SERVER:

| [mkt@MikroTik] /ip firewall address-list> add address=»192.168.0.2/32″ list=»SERVER» comment=»web, ftp, mail server» |

Адрес 192.168.0.10 в группу FULL:

| [mkt@MikroTik] /ip firewall address-list> add address=»192.168.0.10/32″ list=»FULL» comment=»Administrator» |

Адресa 192.168.0.20, 192.168.0.21, 192.168.0.22 в группу USER:

| [mkt@MikroTik] /ip firewall address-list> add address=»192.168.0.20/32″ list=»USER» comment=»User #1″ [mkt@MikroTik] /ip firewall address-list> add address=»192.168.0.21/32″ list=»USER» comment=»User #2″ [mkt@MikroTik] /ip firewall address-list> add address=»192.168.0.22/32″ list=»USER» comment=»User #3″ |

Посмотрим, что у нас получилось:

Теперь можно пересмотреть наши правила, созданные раннее.

Правила для администратора, написанные ранее:

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.10/32

action=accept comment=»Allow all for admin»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.10/32

action=accept comment=»Allow all for admin»

Можно переписать так:

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»FULL

action=accept comment=»Allow all for group FULL»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»FULL

action=accept comment=»Allow all for group FULL»

Изменим правила сервера, созданные ранне:

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.2/32

protocol=tcp src-port=80 action=accept comment=»Allow http for server (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.2/32

protocol=tcp dst-port=80 action=accept comment=»Allow http for server (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.2/32

protocol=tcp src-port=25 action=accept comment=»Allow smtp for server (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.2/32

protocol=tcp dst-port=25 action=accept comment=»Allow smtp for server (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.2/32

protocol=tcp src-port=110 action=accept comment=»Allow pop for server (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.2/32

protocol=tcp dst-port=110 action=accept comment=»Allow pop for server (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»SERVER»

protocol=tcp src-port=80 action=accept comment=»Allow http for group SERVER (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»SERVER»

protocol=tcp dst-port=80 action=accept comment=»Allow http for group SERVER (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»SERVER»

protocol=tcp src-port=25 action=accept comment=»Allow smtp for group SERVER (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»SERVER»

protocol=tcp dst-port=25 action=accept comment=»Allow smtp for group SERVER (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»SERVER»

protocol=tcp src-port=110 action=accept comment=»Allow pop for group SERVER (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»SERVER»

protocol=tcp dst-port=110 action=accept comment=»Allow pop for group SERVER (out)»

Пока что оптимизация не большая, но сейчас займемся правилами для доступа простых пользователей и вместо блока, повторяющегося 3-и раза для каждой машины:

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32

protocol=tcp src-port=80 action=accept comment=»Allow http for pc1 (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32

protocol=tcp dst-port=80 action=accept comment=»Allow http for pc1 (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32

protocol=tcp src-port=443 action=accept comment=»Allow https for pc1 (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32

protocol=tcp dst-port=443 action=accept comment=»Allow https for pc1 (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32

protocol=tcp src-port=21 action=accept comment=»Allow ftp for pc1 (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32

protocol=tcp dst-port=21 action=accept comment=»Allow ftp for pc1 (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32

protocol=tcp src-port=5190 action=accept comment=»Allow icq for pc1 (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32

protocol=tcp dst-port=5190 action=accept comment=»Allow icq for pc1 (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address=192.168.0.20/32

protocol=tcp src-port=5222 action=accept comment=»Allow jabber for pc1 (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address=192.168.0.20/32

protocol=tcp dst-port=5222 action=accept comment=»Allow jabber for pc1 (out)»

Создадим блок правил для группы USER:

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»USER»

protocol=tcp src-port=80 action=accept comment=»Allow http for group USER (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»USER»

protocol=tcp dst-port=80 action=accept comment=»Allow http for group USER (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»USER»

protocol=tcp src-port=443 action=accept comment=»Allow https for group USER (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»USER»

protocol=tcp dst-port=443 action=accept comment=»Allow https for group USER (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»USER»

protocol=tcp src-port=21 action=accept comment=»Allow ftp for group USER (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»USER»

protocol=tcp dst-port=21 action=accept comment=»Allow ftp for group USER (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»USER»

protocol=tcp src-port=5190 action=accept comment=»Allow icq for group USER (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»USER»

protocol=tcp dst-port=5190 action=accept comment=»Allow icq for group USER (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»USER»

protocol=tcp src-port=5222 action=accept comment=»Allow jabber for group USER (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»USER»

protocol=tcp dst-port=5222 action=accept comment=»Allow jabber for group USER (out)»

Теперь, когда в сети появляется новая машина, которой нужно дать права для доступ в сеть, то достаточно добавить ее в соответствующую группу адресов.

На пример у нас появляется новая машина с адресом 192.168.0.23, которой нужен доступ как и остальных пользователей группы USER, но за исключением доступа к ICQ и JABBER, ну уж очень болтливый пользователь 🙂

Добавим его в группу USER, а так же в новую группу BLOCK_IM

| [mkt@MikroTik] > ip firewall address-list add address=»192.168.0.23/32″ list=»USER» comment=»User #4″ [mkt@MikroTik] > ip firewall address-list add address=»192.168.0.23/32″ list=»BLOCK_IM» comment=»User #4″ |

Теперь машина с ip адресом 192.168.0.23 уже имеет доступ, оговоренный для группы USER, но не блокируется траффик ICQ и JABBER.

Создадим дополнительные правила для группы BLOCK_IM.

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»BLOCK_IM»

protocol=tcp dst-port=5190 action=drop comment=»Drop icq for group BLOCK_IM (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»BLOCK_IM»

protocol=tcp src-port=5190 action=drop comment=»Drop icq for group BLOCK_IM (in)»

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=»BLOCK_IM»

protocol=tcp dst-port=5222 action=drop comment=»Drop jabber for group BLOCK_IM (out)»

[mkt@MikroTik] > ip firewall filter add chain=forward dst-address-list=»BLOCK_IM»

protocol=tcp src-port=5222 action=drop comment=»Drop jabber for group BLOCK_IM (in)»

Посмотрим, что получилось:

1 ;;; Allow established connections

chain=forward action=accept connection-state=established

2 ;;; Allow related connections

chain=forward action=accept connection-state=related

3 ;;; Allow UDP

chain=forward action=accept protocol=udp

4 ;;; Allow ICM Ping

chain=forward action=accept protocol=icmp

5 ;;; Allow all for group FULL

chain=forward action=accept dst-address-list=FULL

6 ;;; Allow all for group FULL

chain=forward action=accept src-address-list=FULL

7 ;;; Allow http for group SERVER (in)

chain=forward action=accept protocol=tcp dst-address-list=SERVER src-port=80

8 ;;; Allow http for group SERVER (out)

chain=forward action=accept protocol=tcp src-address-list=SERVER dst-port=80

9 ;;; Allow smtp for group SERVER (in)

chain=forward action=accept protocol=tcp dst-address-list=SERVER src-port=25

10 ;;; Allow smtp for group SERVER (out)

chain=forward action=accept protocol=tcp src-address-list=SERVER dst-port=25

11 ;;; Allow pop for group SERVER (in)

chain=forward action=accept protocol=tcp dst-address-list=SERVER src-port=110

12 ;;; Allow pop for group SERVER (out)

chain=forward action=accept protocol=tcp src-address-list=SERVER dst-port=110

13 ;;; Allow http for group USER (in)

chain=forward action=accept protocol=tcp dst-address-list=USER src-port=80

14 ;;; Allow http for group USER (out)

chain=forward action=accept protocol=tcp src-address-list=USER dst-port=80

15 ;;; Allow https for group USER (in)

chain=forward action=accept protocol=tcp dst-address-list=USER src-port=443

16 ;;; Allow https for group USER (out)

chain=forward action=accept protocol=tcp src-address-list=USER dst-port=443

17 ;;; Allow ftp for group USER (in)

chain=forward action=accept protocol=tcp dst-address-list=USER src-port=21

18 ;;; Allow ftp for group USER (out)

chain=forward action=accept protocol=tcp src-address-list=USER dst-port=21

19 ;;; Allow icq for group USER (in)

chain=forward action=accept protocol=tcp dst-address-list=USER src-port=5190

20 ;;; Allow icq for group USER (out)

chain=forward action=accept protocol=tcp src-address-list=USER dst-port=5190

21 ;;; Allow jabber for group USER (in)

chain=forward action=accept protocol=tcp dst-address-list=USER src-port=5222

22 ;;; Allow jabber for group USER (out)

chain=forward action=accept protocol=tcp src-address-list=USER dst-port=5222

23 ;;; Drop all

chain=forward action=drop

24 ;;; Drop icq for group BLOCK_IM (out)

chain=forward action=drop protocol=tcp src-address-list=BLOCK_IM dst-port=5190

25 ;;; Drop icq for group BLOCK_IM (in)

chain=forward action=drop protocol=tcp dst-address-list=BLOCK_IM src-port=5190

26 ;;; Drop jabber for group BLOCK_IM (out)

chain=forward action=drop protocol=tcp src-address-list=BLOCK_IM dst-port=5222

27 ;;; Drop jabber for group BLOCK_IM (in)

chain=forward action=drop protocol=tcp dst-address-list=BLOCK_IM src-port=5222

В таком варианте блокирование траффика IM не будет т.к. правила разрешающие его 19, 20, 21, 22 стоят выше, чем блокирующие 24, 25, 26, 27. Поднимем их повыше.

| [mkt@MikroTik] > ip firewall filter move 24 5 [mkt@MikroTik] > ip firewall filter move 25 5 [mkt@MikroTik] > ip firewall filter move 26 5 [mkt@MikroTik] > ip firewall filter move 27 5 |

Но адреса можно добавлять не только в ручную, но и динамически, для этого используется таблица Mengle.

Рассмотрим динамическое добавление адресов.

К примеру, нам необходимо заблокировать пользователей, подключающихся из вне к маршрутизатору по протоколу Telnet.

Создаем правило в таблице Mangle, которое добавляет ip адрес источника при попытке подключиться по протоколу tcp на 23 порт через интерфейс ether1, который подключен к провайдеру в группу BLOCK.

| [mkt@MikroTik] > ip firewall mangle add chain=prerouting protocol=tcp dst-port=23 in-interface=ether1 action=add-src-to-address-list address-list=»BLOCK» |

Теперь создадим правило, которое будет блокировать ip адреса, внесенные в группу BLOCK, а заодно поднимем правило на самый верх таблицы.

[mkt@MikroTik] > ip firewall filter add chain=forward src-address-list=BLOCK

action=drop comment=»Block incomming from group BLOCK»

[mkt@MikroTik] > ip firewall filter move 28 0

После того, как кто то попробует подключиться к маршрутизатору из вне, то, он автоматически будет включен в группу BLOCK, как это получилось с адресом 192.168.1.217.

Это ни в коем случае не «рабочее» решение по защите маршрутизатора, а просто демонстрация работы таблицы Mangle и автоматического добавления адресов в группу.

Настройка фильтрации трафика на MikroTik. Часть 1

Ближайшие

тренинги Mikrotik

MTCEWEEnterprise Wireless Engineer

Места

проведения

г. Санкт-Петербург, Крестовский остров, Северная дорога, дом 12.

г. Санкт-Петербург, ст. м. «Приморская»,

ул. Одоевского, д. 24 к. 1, 2 этаж

Маршрутизаторы MikroTik предоставляют гибкие возможности для настройки фильтрации и распределения трафика.

Введение

«Сетевая безопасность бывает хай и нехай».

Фраза, найденная в сети Интернет

С момента своего появления сеть Интернет многократно выросла. Также многократно увеличились такие показатели сети, как предоставляемые ресурсы, скорости обмена информацией, скорости подключения. Однако вместе с ростом полезных ресурсов, многократно выросли риски кражи информации, использования ресурсов не по назначению и другие опасности.Таким образом, каждый системный администратор ежедневно сталкивается с вопросами защиты обслуживаемых ресурсов.

Данная статья написана с целью описать функционал фильтрации трафика в операционной системе RouterOS, производства компании MikroTik.

Особенности работы файрвола

Для базового понимания работы файрвола, необходимо ознакомиться с понятиями цепочки (chain), состояния соединения (connection state), условия и действия (action).

При фильтрации трафик, в зависимости от своего предназначения попадает в одну из цепочек (chain) обработки трафика. В фильтре предопределены три основные цепочки:

Таким образом мы видим, что для защиты самого маршрутизатора необходимо использовать цепочку input, а для защиты и фильтрации трафика между сетями необходимо использовать цепочку forward.

Кроме того, администратор имеет возможность создавать свои собственные цепочки обработки трафика, к которым можно обращаться из основных цепочек. Данная возможность будет рассмотрена в дальнейшем.

Состояние соединения (connection state)

Каждое из сетевых соединений MikroTik относит к одному из 4 состояний:

Исходя из вышеизложенного, мы видим, что хорошим вариантом настройки фильтрации пакетов будет следующий набор условий:

При прохождении пакета через фильтр, маршрутизатор последовательно проверяет соответствие пакета заданным условиям, начиная от правила, расположенного первым. и последовательно проверяя пакет на соответствие правилам номер два, три и так далее, пока не произойдет одно из двух событий:

Исходя из п.2, нельзя не отметить, что есть две стратегии построения фильтра пакетов:

Не могу сказать, что какая-то из стратегий является правильной, а какая-то неправильной. Обе стратегии имеют право на жизнь, но каждая — в определенных условиях.

Теперь подробнее распишем все варианты условий, на основании которых мы можем принимать решение о действии.

Защита MikroTik (базовая настройка безопасности устройств)

Базовая настройка защиты роутера MikroTik: настройка устройства, настройка сетевого экрана, защита от сканирования портов, защита от подбора пароля.

🔔 В статье даны примеры команд в терминале MikroTik. Если при вставке команды в терминал, происходит автоматическая вставка команд (при выполнении вы получаете ошибку bad command name или expected end of command), нажмите сочетание Ctrl+V, чтобы отключить эту возможность.

Содержание

Пользователи

Создайте нового пользователя с уникальным именем и удалите встроенную учетную запись системного пользователя по умолчанию — admin.

Не используйте простые имена пользователя, пароль должен соответствовать требованиям безопасности.

Если доступ к устройству имеют несколько пользователей, вы можете более подробно задать права выбранному пользователю. Создайте новую группу и определите права пользователей этой группы.

Сервисы

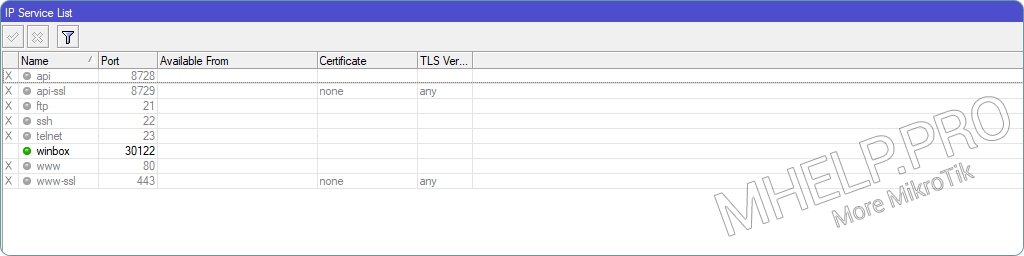

Отключить неиспользуемые сервисы

Отключаем сервисы MikroTik, которые не планируем использовать.

Изменить порт Winbox

Измените номер порта Winbox по умолчанию — 8291, на другой, свободный номер порта — Port (в примере порт 30122).

При изменении порта, следите чтобы не назначить Winbox порт используемый другой службой, список — здесь.

Обновление

В оборудовании MikroTik (как и в оборудовании других сетевых вендоров) периодически находят уязвимости — своевременное выполнение обновлений необходимая мера для обеспечения безопасности устройства.

Если обновление версии будет найдено, выполните обновление устройства.

🔗 Скрипт Проверка обновления RouterOS, пришлет уведомление о выходе новой версии прошивки.

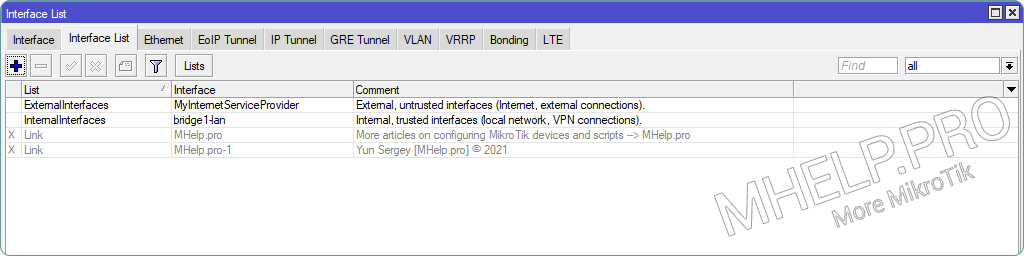

Интерфейсы

Объединим внутренние (доверенные) и внешние (недоверенные) интерфейсы в списки, для удобства дальнейшего управления.

Список «Внутренние интерфейсы»

Помещаем в этот список интерфейсы локальной сети, VPN подключения и т.д.

Список «Внешние интерфейсы»

Помещаем в этот список внешние интерфейсы (интернет и т.д.).

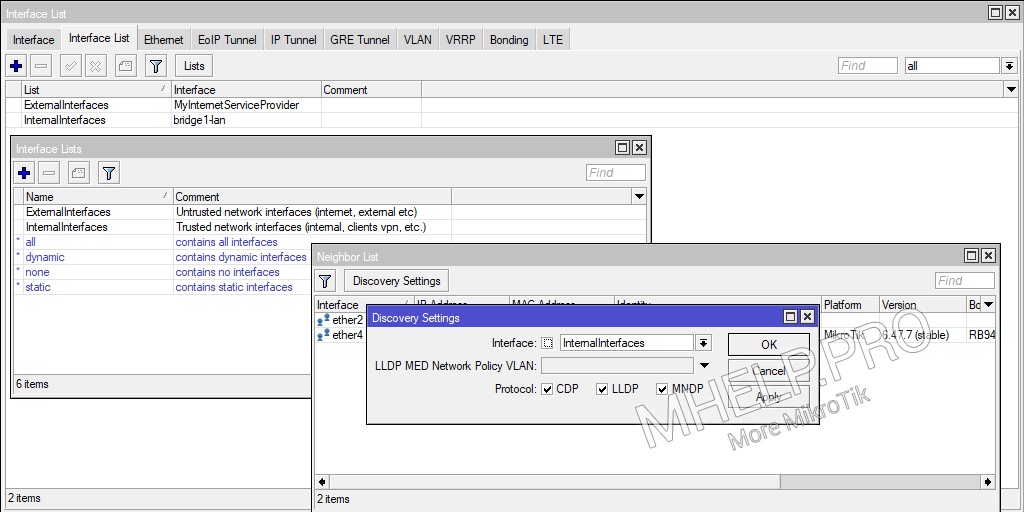

Соседи

Настроим обнаружение устройства используя Neighbor Discovery только для внутренних интерфейсов или разрешенных интерфейсов.

Разрешаем обнаружение только с интерфейсов перечисленных в списке InternalInterfaces.

Межсетевой экран

Настраиваем ограничения доступа к роутеру и устройствам сети с помощью межсетевого экрана MikroTik.

⚠️ Перед добавлением ограничивающих правил — включите Безопасный режим MikroTik!

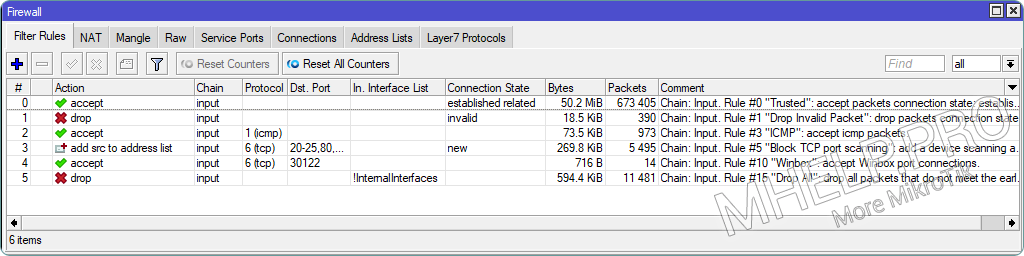

Разрешить установленные и связанные соединения

Правило «Trusted» — разрешаем уже установленные и связанные подключения, для снижения нагрузки на центральный процессор роутера.

Помещаем правило первым в списке Filter Rules (поместите правило ориентируясь на его номер в комментарии).

Отбросить недействительные пакеты

Правило «Drop Invalid Packet» — отбрасывает недействительные пакеты.

Помещаем правило после правила Trusted, в списке Filter Rules (поместите правило ориентируясь на его номер в комментарии).

Разрешить ICMP

Правило «ICMP» — разрешает ICMP трафик на устройство.

Поместите правило ориентируясь на его номер в комментарии.

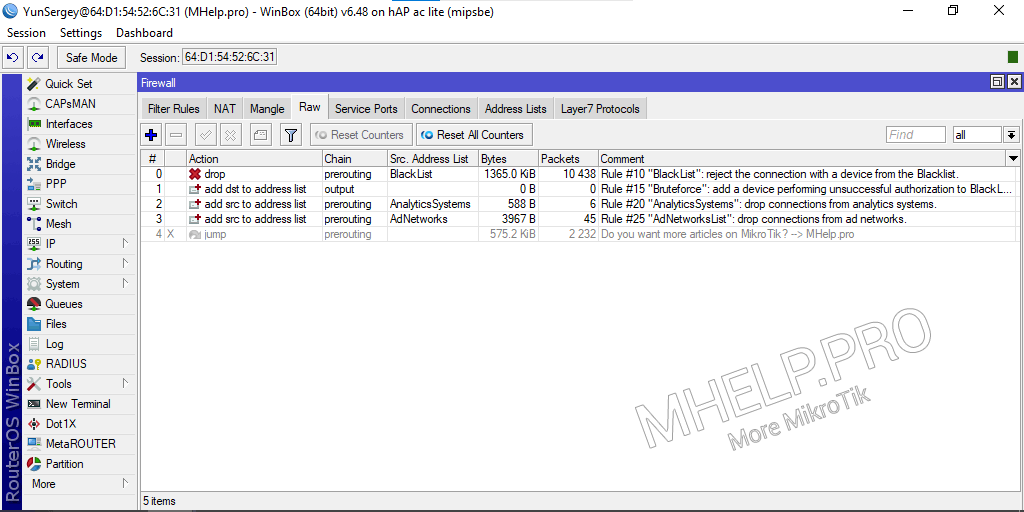

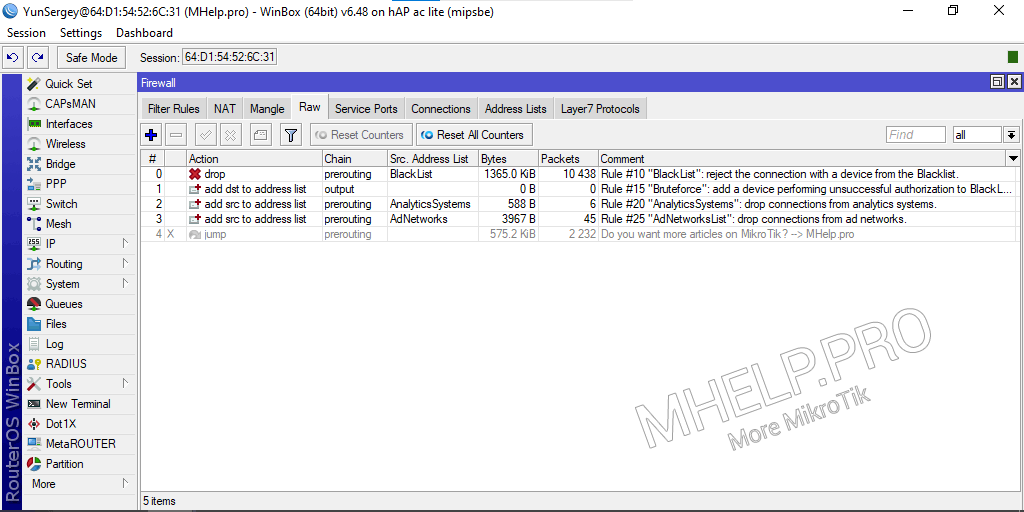

Черный список

Создать список

Создаем список BlackList, в который будем помещать IP адреса, которым по какой-то причине запрещен доступ к MikroTik или защищаемым устройствам.

Создать правило

Создадим правило «BlackList» отклоняющее запросы от IP адресов из списка BlackList.

Для экономии ресурсов центрального процессора, запрещающее правило разместим в таблице Prerouting.

⚠️ Правила размещенные в Prerouting выполняются до разделения трафика на цепочки Input и Forward!

Поместите правило по его номеру в комментарии.

На скриншоте видно дополнительные правила:

Блокировка сканеров портов

Правило превентивной блокировки — блокируем ботов/пользователей сканирующих порты устройств в интернете, для поиска уязвимостей. Составим список не используемых портов нашим роутером, внесем в BlackList IP адреса устройств, кто пытается обратиться к указанным портам.

Для защиты от сканеров, которые целенаправленно ищут устройства MikroTik — добавим в список неиспользуемые порты (сервисы MikroTik) и стандартный порт Winbox 8291 (который мы сменили по рекомендации). Добавим популярные уязвимые порты роутеров (если злоумышленник проверяет на роутере данные порты, полностью заблокируем ему доступ).

Применять правило будем только для новых соединений.

TCP порты ловушки

Создать правило

Помещаем IP адрес недоверенного устройства в BlackList, на 10 часов:

Разместите правило, ориентируясь на его номер в комментарии.

🚯 За 10 часов в BlackList находится около 500 IP адресов выполняющих попытки сканировать «уязвимые порты» роутера MikroTik.

Разрешим порт Winbox

Правило «Winbox» — разрешаем подключение на порт Winbox (в примере — 30122).

Поместите правило ориентируясь на его номер в комментарии.

Сбрасываем неразрешенные соединения

Правило «Drop all» — отбросим все соединения, которые не были разрешены раньше и не входят в список доверенных (внутренних) интерфейсов (InternalInterfaces).

Поместите правило на последнюю позицию в правилах Firewall Filter Rules.

Блокируем Bruteforce

Правило «Bruteforce» — поместим IP адрес устройства в BlackList, при повторной неудачной попытке авторизации на устройстве.

При неудачной попытке авторизации MikroTik отправляет ответ с текстом «invalid user name or password» запросившему устройству.

Помещаем IP адрес устройства в BlackList, на 70 минут.

🟢 Защита MikroTik — базовая настройка безопасности, обсуждалось в этой статье. Я надеюсь, что теперь вы смогли настроить сервисы роутера и правила файрволла, улучшив защиту роутера MikroTik и устройств локальной сети. Однако, если вы столкнетесь с каким-то проблемами при настройке, не стесняйтесь написать в комментариях. Я постараюсь помочь.

Комментарии 17

Добрый день. Столкнулся с проблемой и незнаю в какую сторону копа. В сети с моим микротиком находятся еще два (другие модели), и один из них «занял» все адреса моей подсети. И теперь получается если я подключаю оборудование в сеть пишет что адрес занят. Подскажите что не так я настроил?

https://i116.fastpic.org/big/2021/1103/af/a072bf850d419a471d024fc10bf97baf.png

В разделе «Разрешить ICMP» опечатка:

Protocol=icmp; Action: Action=drop

исправить на action=accept

Большое спасибо Евгений! Поправил.

Как оградиться от влазивающей соседки. Доступ к роутеру и ноуту есть. Не таскать же их с собой. Пароли менять боится — докажу что не сосед лезет. Вот только восстановил сеть. Начались выбрасывания из сети

И кстати, её IP я не вижу. Даже в настройках роутера

Едрён-батон, хоть бы слово понял. Это что? Куда прописывать? Ребята, вы ж для чайников пишете. Третья сотня водки зазря ушла. Эхххх. Не быть мне под защитой.

Что именно непонятно? Попробую помочь.

В квадратных скобках указана последовательность нажатия кнопок в окне Winbox.

Просто фраза, типа, «введите». Не понимаю куда вводить. Не в досе же в конце концов прописывать). Где то в настройках роутера. А там их тьма тьмущая. И все не русские. А в языке ангелов я, извините, профан.

У каждого пункта статьи указано два варианта выполнения:

1. вариант нажимать на пункты меню Winbox, они подписаны в квадратных скобках;

2. вариант «вводить» в терминал MikroTik (в окне управления Winbox, нажмите на кнопку New Terminal).

Например в первом пункте Пользователи:

Нажмите на кнопку [System], потом на кнопку [Users], в открывшемся окне нажмите на вкладку [Groups], потом на кнопку [+] и введите параметры нового пользователя.

Но, если нет знаний по оборудованию MikroTik, я бы не рекомендовал самостоятельную настройку этого оборудования или использовать вариант QuckSet (Быстрая настройка) из меню Winbox (этот «матер настройки» в меру удобно и безопасно настроит устройство).

Хотя если есть время и любопытство, то можно встать на тернистый путь настройки устройства с 0. 🙂 Но в комментариях это будет делать не так просто. 🙂

вот КМК полезные правила в RAW

/ip firewall raw

add action=drop chain=prerouting comment=»drop blocked list» dst-address-list=blocked_list

add action=drop chain=prerouting comment=»drop bruteforces» src-address-list=bruteforce_blacklist

add action=drop chain=prerouting comment=»drop from guest to local» dst-address-list=local_network src-address-list=guest_network

add action=drop chain=prerouting comment=»drop DNS» dst-port=53 in-interface-list=list_all_wan protocol=tcp

add action=drop chain=prerouting comment=»drop DNS» dst-port=53 in-interface-list=list_all_wan protocol=udp

add action=drop chain=prerouting comment=»drop SNPP» dst-port=444 in-interface-list=list_all_wan protocol=tcp

add action=drop chain=prerouting comment=»drop SNPP» dst-port=444 in-interface-list=list_all_wan protocol=udp

add action=drop chain=prerouting comment=»drop SMB» dst-port=445 in-interface-list=list_all_wan protocol=tcp

add action=drop chain=prerouting comment=»drop SMB» dst-port=445 in-interface-list=list_all_wan protocol=udp

add action=drop chain=prerouting comment=»drop NetBIOS» dst-port=137,138,139 in-interface-list=list_all_wan protocol=udp

1. Каждое правило которое будет добавлено в Firewall, является «преградой» для трафика, который проходит через ваш роутер. Обработка каждого правила затрачивает ресурсы CPU вашего роутера.

При больших объемах трафика, при большом количестве правил, при большом объеме выполняемых скриптов и слабом CPU роутера — это может оказаться проблемой, которая проявляется неожиданно.

Поэтому я стараюсь писать минимум правил и использовать объединение правил.

2. По мне это большой избыток правил, которые заставят CPU вашего роутера заниматься пустой тратой ресурсов. Посмотрите счетчик правила и оцените, какое количество пакетов, от общего числа блокируется данным правилом и оцените полезную нагрузку (каждое из правил это преграда для всех пакетов обрабатываемых роутером). В статье, все это будет отбрасываться последним правилом.

Так же рекомендую учесть «расположение роутера», большинство пользователей находится за NAT провайдера с «серым IP адресом», у них в целом отсутствует возможность прямого обращения извне и подобные правила будут создавать совершенно бесполезную нагрузку.

Например тестовый роутер с «белым IP адресом» заблокировал 8000 попыток обращения к уязвимым портам, а роутер за NAT провайдера — 270 попыток, за 6 дней.

Если количество обращений по данным портам — значительно, стоит выделить блокировку в отдельное правило, для снижения нагрузки на CPU роутера.

Задача статьи не стоит «Всеобъемлющее руководство по максимальной защите MikroTik на все случаи жизни».

Сомнительной полезности правило в случае, если в локалку проброшены какие-то порты

Правило конечно крутое

/ip firewall filter add action=add-src-to-address-list address-list=BlackList address-list-timeout=10h chain=input protocol=tcp connection-state=new dst-port=20-25,80,110,161,443,445,3128,3306,3333,3389,7547,8291,8080-8082 comment=»Rule #1 \»Block TCP port scanning\»: add a device scanning an unused port to BlackList.»

Я настраиваю Firewall по правилу «запрещено всё, что не разрешено» (и советую делать так же), хотя есть вариант настройки Firewall «разрешено всё, что не запрещено».

В моём случае трафик на 53 порт, с внешних интерфейсов будет отброшен финальным правилом, так же как и любой другой не разрешенный предыдущими правилами.

Я часто нахожу совет отклонения запросов на 53 порт (как и многих других) отдельным правилом, но перед написанием статьи у меня больше недели велись логи обращения к портам устройства.

Сравнив количество обращений к портам, были выбраны именно указанные в статье порты.

Я не отрицаю, что в практике сетевого администратора может быть и другой опыт, когда поток запросов на этот порт превысит совокупное обращение к другим портам, в этом случае, для снижения нагрузки на роутер, можно вынести отдельное правило в таблицу Prerouting (RAW).

Если я правильно понимаю, то вы запрещаете «TCP порты ловушки», но там отсутствует порт 53 (а там еще UDP).

На сколько я знаю, для микротика по нагрузке одинаково, сделаете вы 10 одинаковых правил с разными портами или сделаете одно правило с 10 портами через запятую.